Depuis plusieurs années StalkPhish se renseigne sur l’évolution des réseaux criminels spécialisés dans l’escroquerie, particulièrement les arnaques dites ” au allo” ou “faux conseiller bancaire”, un fléau sur lequel nous alertons régulièrement.

Depuis le printemps 2025, nous observons de nouvelles stratégies de communication utilisées par les scammers (les arnaqueurs) pour contourner les systèmes de protection. Ces techniques visent un double objectif : échapper aux dispositifs de détection automatisés déployés par les opérateurs téléphoniques, tout en rendant plus plausibles, plus légitimes, les messages d’arnaque envoyés aux victimes potentielles.

Nous partageons ici nos analyses pour permettre à chacun.e de mieux reconnaître et déjouer les pièges tendus par ces escrocs.

Des bases qui perdurent

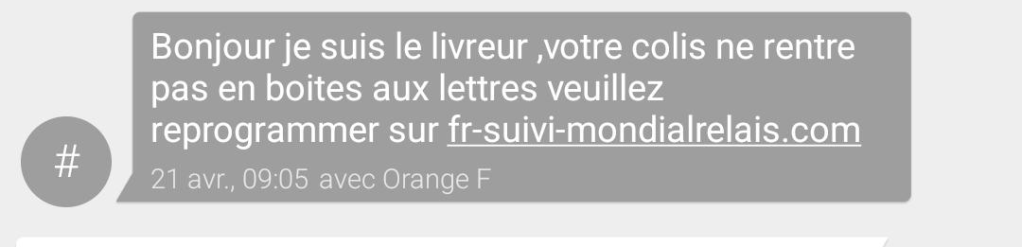

Depuis des années maintenant les arnaqueurs français/francophones pratiquent l’envoi de liens de phishing, par le biais d’emails, de messageries instantanées ou de SMS comme cette arnaque à la livraison:

Ce genre de campagne est très courante, cependant elles ont leur limite, notamment la détection que peuvent pratiquer les opérateurs que ce soit sur les URLs ou noms de domaine connus comme étant utilisés pour pratiquer des campagnes de phishing, voire sur certains mots ou noms de marques pouvant être utilisés dans des SMS ou emails, les escrocs ont d’ailleurs détecté cette pratique de filtrage:

Bonjour vous etes chez vous ?

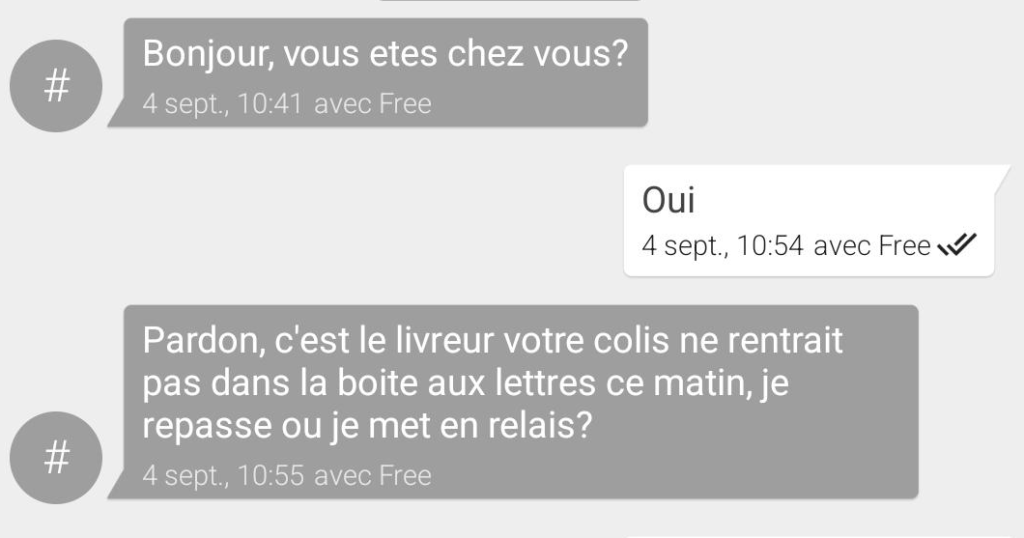

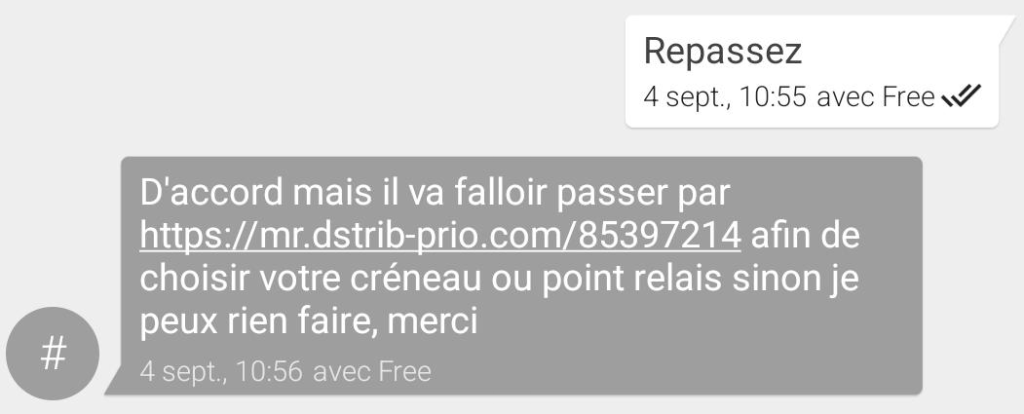

Qui n’a pas reçu ce désormais fameux SMS: “Bonjour vous etes chez vous ?”. Apparues cette année, massivement, ces campagnes d’arnaque diffèrent des campagnes autrefois habituelles en appellant une réponse à un premier contact, sans malveillance particulière de prime abord.

Cette campagne consiste à faire répondre la potentielle victime avant d’envoyer un message supplémentaire. Ce second message indique qu’il s’agirait d’un livreur souhaitant livrer un colis “qui ne rentrait pas dans la boite aux lettres“… un classique:

C’est dès le troisième échange qu’un lien menant vers un site de phishing – usurpant l’identité de la société Mondial Relay, le plus souvent – est alors envoyé:

Ce site de phishing est “protégé” par un captcha afin d’empêcher la récupération d’informations par certains systèmes de détection:

Cet enchaînement de “techniques” permet plusieurs choses:

- De ne pas envoyer directement un lien pouvant être détecté par les opérateurs téléphoniques

- De lancer un échange avec une potentielle victime qui “accroche” à la tentative d’arnaque

- De “légitimer” un échange de SMS potentiellement anodin auprès des opérateurs

Cependant, l’envoi massif de SMS avec une même ligne est plus rapidement détectable par l’opérateur émettant ces messages.

Alors que fin 2022 les scammers pouvaient envoyer plusieurs dizaines de milliers de SMS avant détection, avec un taux de récolte de numéros de carte de crédit équivalent à 1% voire 1,5% (voir notre article de l’époque), aujourd’hui si une SIM/eSIM parvient à envoyer 7 à 8000 SMS avant d’être désactivée, c’est bien le maximum. Les taux de “rez” d’informations (les informations volés et exploitables) ont eux aussi chuté sous le 1%. La sensibilisation de la population y est aussi sûrement pour quelque chose.

L’appel entrant

Afin d’éviter la détection, les escrocs tentent de s’adapter. Pour contrecarrer la détection d’URL les scammers ont mis au point une nouvelle technique appelée “l’appel entrant”.

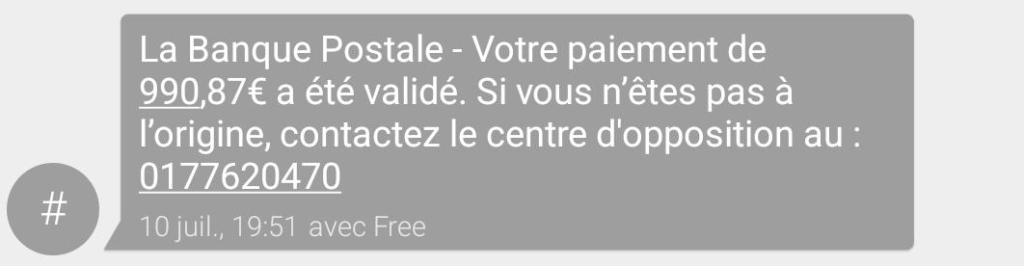

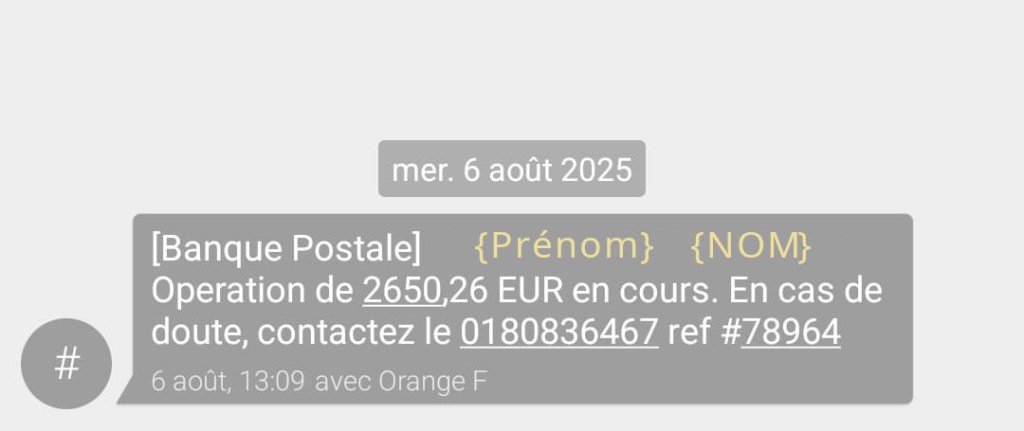

Cette technique consiste à ne plus envoyer d’URL de phishing, mais un message alarmant de paiement en cours, comme dans cet exemple:

Ici plus aucune URL de phishing n’est envoyée, d’ailleurs le déploiement d’un site de phishing n’est même plus nécessaire! Le scammer demande à être rappelé directement par la victime.

le déploiement d’un site de phishing n’est même plus nécessaire!

De fait l’escroc sait qu’il a affaire à une victime déjà conditionnée et peut procéder à la suite de l’arnaque en se faisant passer pour le service anti-fraude de la banque en question: récupération des informations personnelles, accès au compte bancaire, validation des demandes de virement ou de paiement, etc…

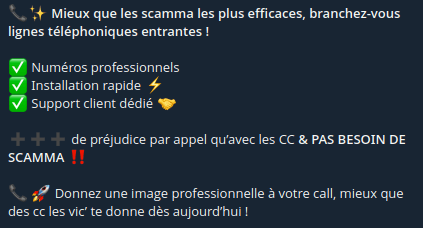

C’est d’ailleurs un argument régulièrement mis en avant sur les réseaux de ventes de services pour arnaqueurs:

Centres d’appels

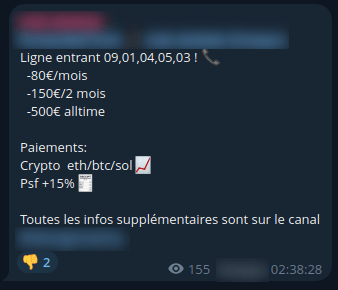

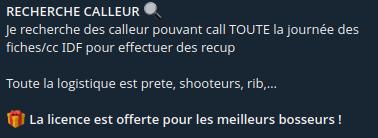

A l’image d’arnaques déjà très développées, comme les arnaques au faux support technique par exemple, et afin de mener leurs campagnes “d’appels entrants”, les scammers montent de véritables centres d’appels à l’aide de services légaux généralement destinés aux entreprises, leur permettant de mettre à disposition des lignes téléphoniques “jetables”, françaises (débutant par 09, 01, 02, …) et utilisables pour leurs campagnes d’arnaque massives et éclairs:

Plusieurs lignes sont mises à disposition par le “gérant” du centre d’appel à des “callers” (ou calleurs en froglish) chargés de recevoir les appels et d’escroquer la victime, les gains sont ensuite partagés. Ces callers aussi nommés alloteurs, se font passer pour un employé du service anti-fraude de votre banque.

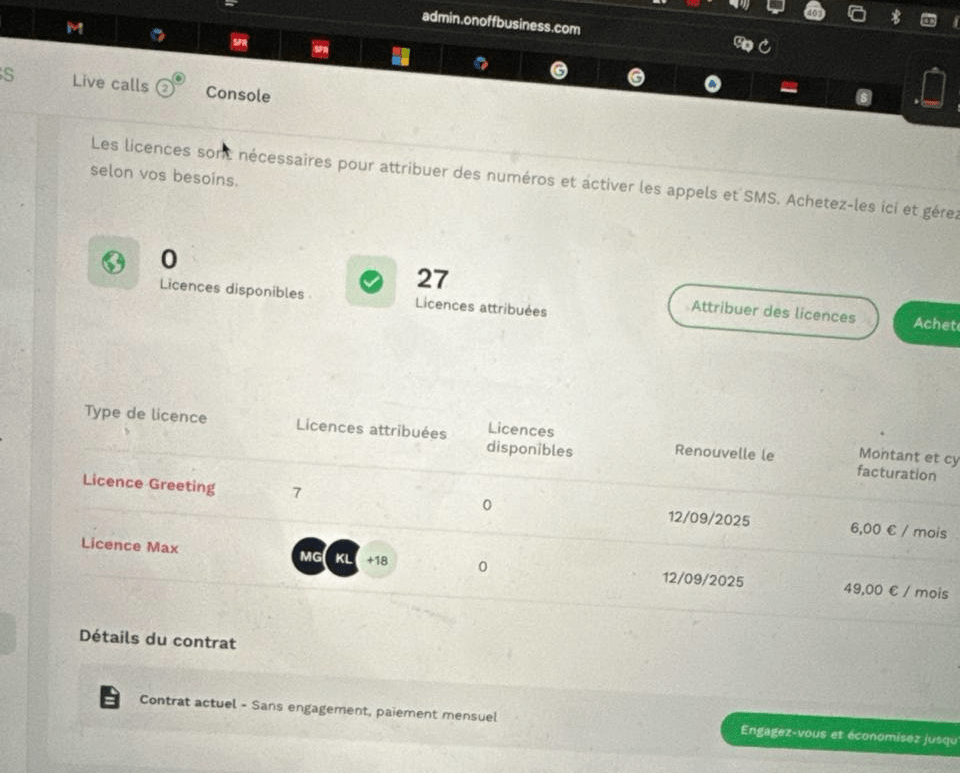

Différentes plateformes d’appels sont utilisées, souvent via des comptes volés ou anonymisés, et payés avec le gain des arnaques, la plus répandue est probablement la plateforme Onoff, très utilisée aussi pour l’envoi massif de SMS:

Exploitation massive de fuites de données

Durant l’année 2025 on a pu déplorer de multiples vols de données d’entreprises en France: Free, Bouygues Telecom, SFR, Orange, Boulanger, France Travail, … Ces données concernent plusieurs dizaines de millions de français.es et ont rapidement été rendues accessibles aux arnaqueurs qui ont déjà commencé à les exploiter, au cours du premier trimestre 2025 au moins. Nommées “fiches” ces informations sont vendues à l’unité ou en lots.

Parmis ces données celles qui les intéresse particulièrement à exploiter sont:

- Nom

- Prénom

- Adresse

- Numéro de téléphone portable

- IBAN

Ces données permettent plusieurs choses et principalement de rendre plus convainquant le message délivré à la victime. Lorsque la victime reçoit un message personnalisé (avec ses Nom et Prénom), provenant de sa propre banque (déterminé grâce à l’IBAN) sur son téléphone portable, l’impact est bien supérieur:

L’adresse permet de cibler une région géographique particulière, notamment lorsqu’il s’agit de pratiquer la récupération physique des moyens de paiement (technique appelée “la récup'” ou “fraude au faux coursier”):

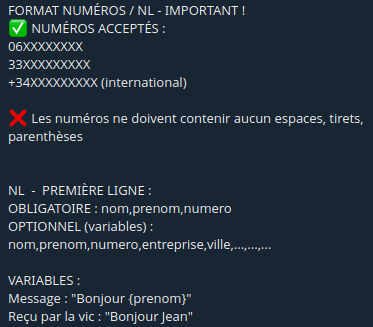

Les fuites de données permettent la constitution de ce qu’on appelle, dans le jargon de scammers, des Num. Lists (NL, listes de numéros). Alors qu’il s’agissait simplement, il y encore quelques mois, de listes de numéros de téléphone à contacter, ces numlists peuvent désormais contenir aussi les noms, prénom, banque, numéro d’IBAN, adresse postale, voire de faux numéros de colis ou de référence, afin de passer d’autres filtres de détection des opérateurs téléphoniques.

Pour tirer parti au mieux de ces numlists, les escrocs ont su mettre au point les outils nécessaires à leur exploitation, notamment des logiciels (ici une application Android) permettant d’envoyer plusieurs milliers de SMS à partir d’un fichier de cibles potentielles:

Chacune des variables apparaissant entre accolades dans le message est alors tirée de la numlist, le revendeur de ce service de smishing le documente d’ailleurs comme ceci:

Le client-arnaqueur peut aussi ajouter d’autres variables, lui permettant de rendre plus précis son message, notamment avec des données supplémentaires qui pourraient provenir d’autres fuites de données, dans le but d’avoir un plus grand impact psychologique sur la victime.

Les fiches

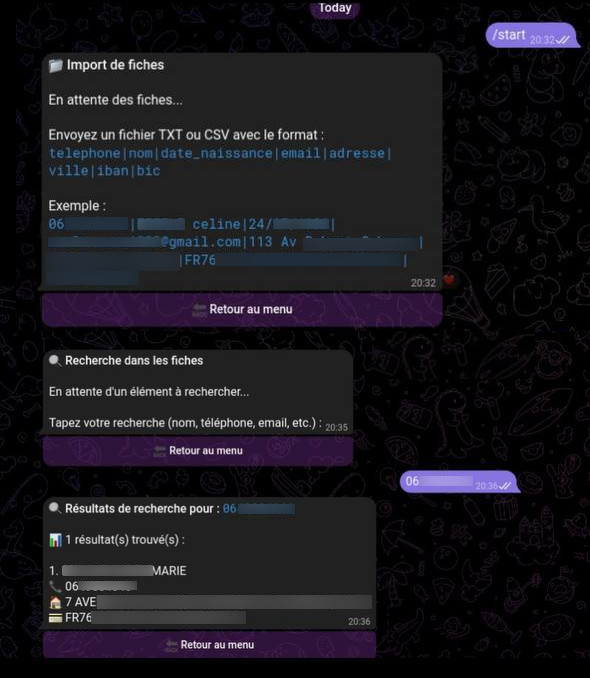

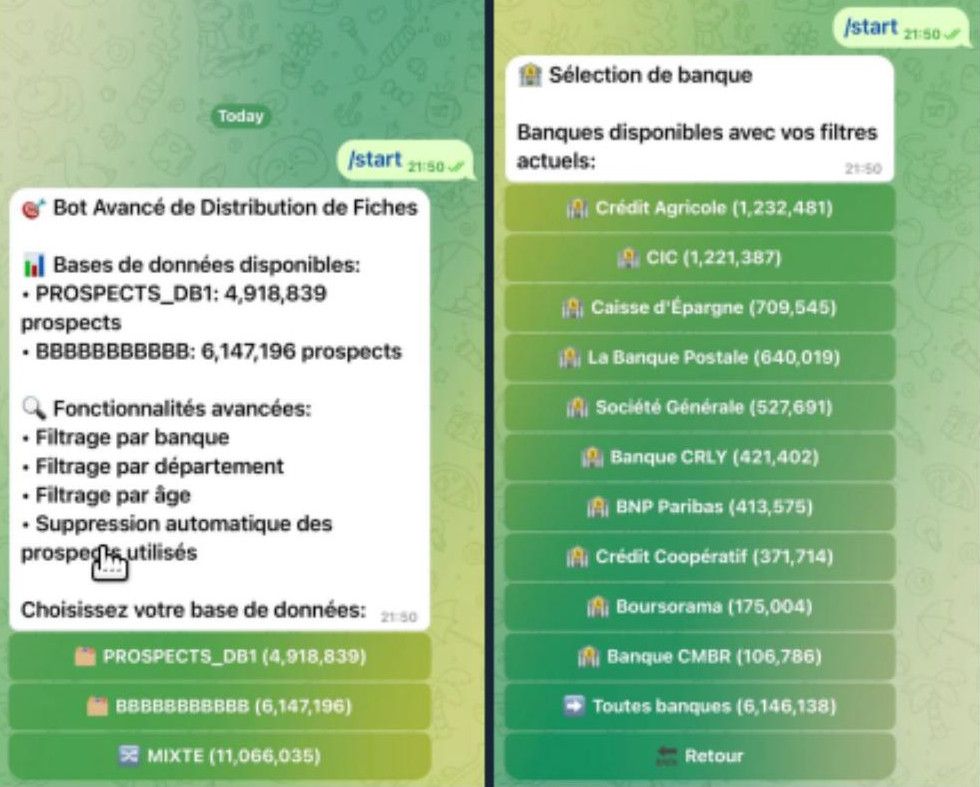

Les fuites de données sont telles qu’un nouveau marché lucratif s’ouvre petit à petit, celui des “fiches” ou “lookups”. Certains acteurs se sont fait une spécialité de centraliser les données récoltées dans chacune des fuites, sur chaque individu.

Ainsi ces revendeurs permettent l’accès, à la demande ou en masse, aux informations personnelles ayant pu fuiter. Ici l’exemple d’un bot Telegram permettant la recherche et l’achat de données personnelles basés sur une recherche par fichier ou uniquement sur certains critères:

Les fiches fournies peuvent être triées selon différents critères, géographiques, âge, banque, etc… et peuvent donc servir à mener des arnaques ciblées désormais:

Recommandations

Et pour rappel: Votre banque ne vous contactera jamais par téléphone pour vous demander vos codes d’accès, mots de passe ou numéros de carte. En cas de doute, raccrochez et rappelez directement votre conseiller sur le numéro officiel de votre agence.

Méfiez-vous des urgences artificielles (“votre compte va être bloqué dans 2h”) qui visent à vous faire agir sans réfléchir. Vérifiez toujours l’identité de votre interlocuteur en demandant son nom, service et en rappelant l’organisme concerné, sur le numéro habituel ou que vous rechercherez au préalable.

Attention aux liens suspects dans les emails, réseaux sociaux ou SMS: tapez toujours l’URL officielle de votre banque dans votre navigateur plutôt que de cliquer sur des liens. Surveillez régulièrement vos comptes bancaires et signalez immédiatement toute opération suspecte. En cas de doute, prenez le temps de réfléchir, consultez vos proches et contactez directement votre banque par les canaux officiels.

Si cela vous arrive, et même si vous ressentez de la honte de vous être fait avoir, sachez que ces arnaques peuvent être très bien ficelées et nous sommes nombreu.se.s à nous faire prendre. Faites-en part à vos proches, à votre conseiller financier, aux autorités, faites grossir les dossiers d’enquête avec un maximum d’informations, vous pouvez participer à faire cesser les agissements de ces escrocs.

A propos de StalkPhish

StalkPhish est une société spécialisée dans la lutte contre le phishing qui développe des outils gratuits et open source pour la détection et l’investigation des campagnes d’hameçonnage. Elle propose également StalkPhish.io, une plateforme payante qui analyse quotidiennement des dizaines de milliers d’URL malveillantes et fournit des données enrichies en temps réel aux équipes de sécurité.

La plateforme StalkPhish.io aide les organisations à retracer les données compromises, détecter proactivement les fraudes et établir des liens entre les campagnes de phishing et leurs incidents de sécurité. StalkPhish propose également une expertise d’investigation pour les entreprises victimes d’usurpation d’identité, les aidant à renforcer leurs défenses et à mieux comprendre les menaces qui les visent.

Discover more from StalkPhish - phishing, scam and brand impersonation detection

Subscribe to get the latest posts sent to your email.